لم يتم وضع اللمسات الأخيرة على هذا المعدل من قبل المطور إلى نهايته المنطقية.

ولذلك، فإن بعض الوظائف، على الرغم من وفرتها، ببساطة لا تعمل.

لا، إذا كنت مبرمجًا ولديك الكثير من وقت الفراغ ولا تشعر بالحاجة إلى الخوض في المكتبات وتحرير الكود والرقص بكل طريقة ممكنة باستخدام الدف حول تعديل وحدات معينة، فكل شيء على ما يرام.

|

| njrat-danger-edition-7 |

علاوة على ذلك، إذا تم شراؤها مقابل نوع من الرسوم.

ربما ليست عالية جدا، ولكن لا يزال.

حسنًا، هذه كلها كلمات الأغاني، خاصة بالنظر إلى حقيقة أنني بطبيعة الحال سأعطيك هذا المحارب مجانًا تمامًا.

يمكنك تنزيله مباشرة من جمهورنا المريح في برقية.

لذلك، إذا لم تكن هناك من قبل، فهذه فرصة عظيمة للانضمام إلى الحركة.

ابحث عن رابط الانتقال في الوصف.

حسنًا، ننتقل إلى الجزء العملي.

الخطوة 1.

لقد أوضحت لك بالفعل مليون طريقة للتفاعل مع المحاربين دون فتح منافذ على جهاز التوجيه الخاص بك.

اليوم سيكون المليون الأول.

استخدام خدمة VPN لجهة خارجية.

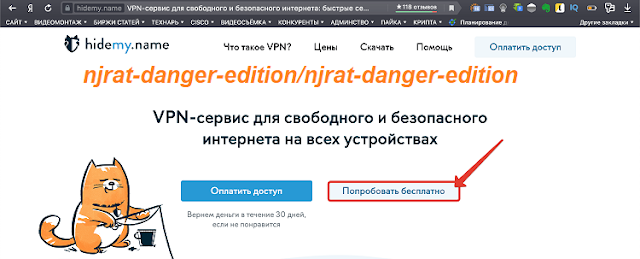

لقد اخترت Hidemy.name كمثال لأن.

لديهم عينة تعمل بكامل طاقتها ليوم واحد، وللاستخدام المستقبلي، لن يكون من الصعب عليك العثور على مفاتيح العمل لهذه الخدمة على الإنترنت.

|

| njrat-danger-edition/njrat-danger-edition |

الخطوة 2.

انقر على المحاولة مجانًا.

نقوم بإدخال بريدك الإلكتروني ونتلقى رمز وصول خاص عبر البريد الإلكتروني.

|

| البريد الإلكتروني |

الخطوة 3.

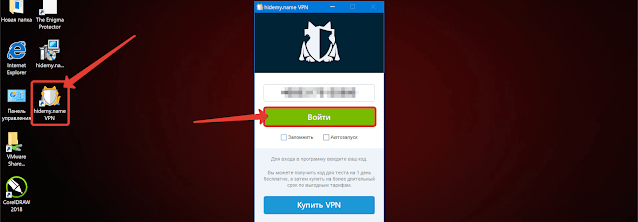

بعد ذلك، قم بتنزيل التطبيق لتشغيل VPN على نظام التشغيل Windows.

|

| بتنزيل التطبيق لتشغيل VPN |

الخطوة 4.

بعد إدخال رمز الوصول الذي وصل إلى بريدك الإلكتروني، انقر فوق "تسجيل الدخول".

|

| تسجيل الدخول |

الخطوة 5.

يحدد البرنامج عدد الساعات المتبقية قبل انتهاء صلاحية الترخيص الحالي ويطلب منا تحديد عنوان الدولة التي سيتم استخدام عنوان IP الخاص بها للاتصال.

|

| صلاحية الترخيص |

الخطوة 6.

عظيم. لقد حصلنا على معرف IP.

الآن نطلق المحارب نفسه وانقر على "ابدأ" في نافذة اختيار المنفذ.

|

| معرف IP |

الخطوة 7.

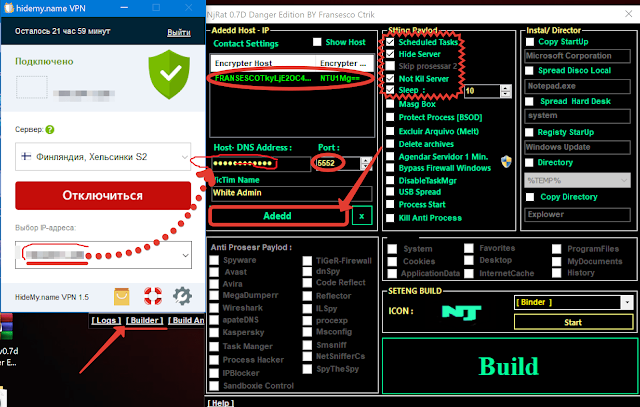

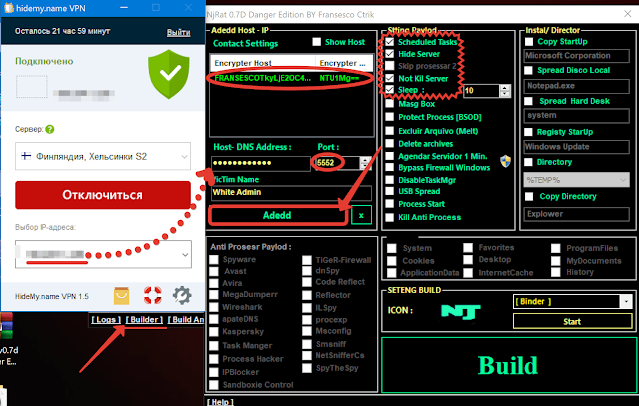

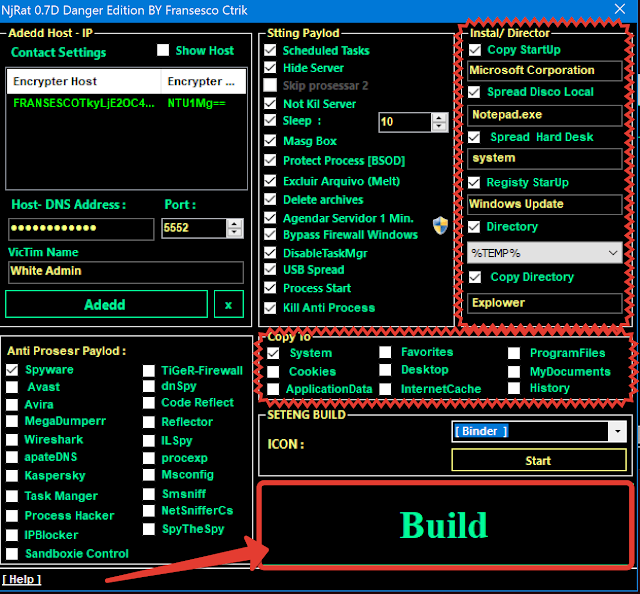

بعد ذلك، قم بتشغيل المنشئ وانتقل إلى الإعدادات التفصيلية.

في سطر عنوان المضيف، نشير إلى عنوان IP الذي قدمه لنا التطبيق من موقع إخفاء.

نحن لا نلمس الميناء.

نحن نتأكد من تمكين تشفير المضيف بحيث لا تتمكن الضحية المحتملة، حتى بعد اكتشاف عنوان IP الأيسر، من الوصول إلى طريقنا.

على اليمين لدينا مجموعة من الوظائف.

دعونا نأخذ الأمر بالترتيب.

بما في ذلك راث في جدولة المهام.

إخفاء عملية الواجهة الخلفية.

تعطيل القدرة على قتل العملية.

السبات الشتوي.

|

| تمكين تشفير المضيف |

الخطوة 8.

عرض رسالة خطأ عند بدء تشغيل الفيروس.

دعونا نقوم بتنشيط هذه الوظيفة من أجل الوضوح.

|

| تشغيل الفيروس |

الخطوة 9.

اللون الأزرق عند محاولة إكمال العملية.

احذف الملف بعد دمجه في أعماق نظام التشغيل.

حذف كافة الأرشيفات مع السجلات.

جدول التغيير.

حقوق المسؤول إلى جدار الحماية.

إيقاف تشغيل مدير المهام مباشرة بعد بدء الفيروس.

توزيع المحارب عبر USB.

إطلاق بعض العمليات بالتوازي مع إطلاق الفيروس.

يشيرون هنا عادةً إلى المفكرة أو الآلة الحاسبة أو Google Chrome.

حاول تدمير عمليات مكافحة الفيروسات التي تحاول محاربة الفيروس.

لا يوجد سوى طن منهم هنا.

على اليمين لدينا معيار "النسخ لبدء التشغيل".

التوزيع عبر الأقراص المحلية، عبر محركات الأقراص الثابتة.

مقدمة إلى التسجيل.

نسخ إلى مجلد معين.

|

| حاول تدمير عمليات مكافحة الفيروسات التي تحاول محاربة الفيروس |

الخطوة 10.

بالمناسبة، كتب لي أحد الرفاق هنا أن أفضل موقع للفيروس على جهاز الكمبيوتر هو مجلد System Volume Information.

يقولون أنه حتى Casper لم يكتشف الفيروسات التي تمكنت من الدخول إلى دليل النظام هذا لمدة 15 عامًا.

لا أعرف مدى صحة هذا، لكنه لا يبدو منطقيًا تمامًا بالنسبة لي.

بعد كل شيء، من الناحية النظرية، يجب على أي برنامج مكافحة فيروسات أولاً فحص هذه الدلائل بدقة.

خبراء الأمن في المدرسة القديمة، يكتبون في التعليقات مدى صحة هذه المعلومات.

حسنًا ، ننتقل إلى التجميع.

|

| برنامج مكافحة فيروسات أولاً فحص هذه الدلائل بدقة |

الخطوة 11.

احفظ ملف EXE على سطح المكتب.

وفي المستقبل، إذا رغبت في ذلك، يمكن تشغيله من خلال أداة تشويش، أو تشفيره، أو لصقه معًا، أو حتى إطلاقه بشكل صارخ على جهاز الكمبيوتر الخاص بالضحية المحتملة.

ومع ذلك، أحذرك بشدة من مثل هذه المقالب وأذكرك للمرة المائة أن استخدام هذه المعرفة لأغراض غير قانونية وليست تعليمية يعد جريمة جنائية.

|

| احفظ ملف EXE على سطح المكتب |

الخطوة 12.

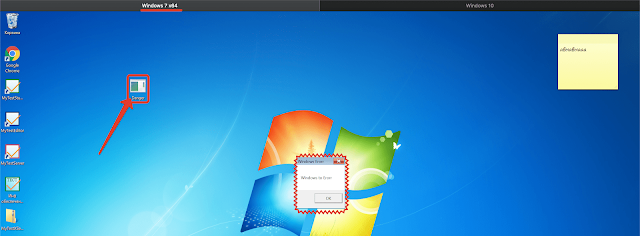

نقوم بتشغيل الملف على الجهاز الثاني.

وفي نافذة الخطأ التي تظهر، انقر فوق موافق.

فيروسنا موجود في النظام.

|

| نقوم بتشغيل الملف على الجهاز الثاني |

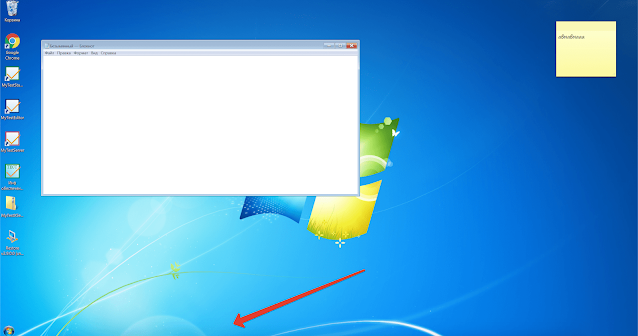

الخطوة 13.

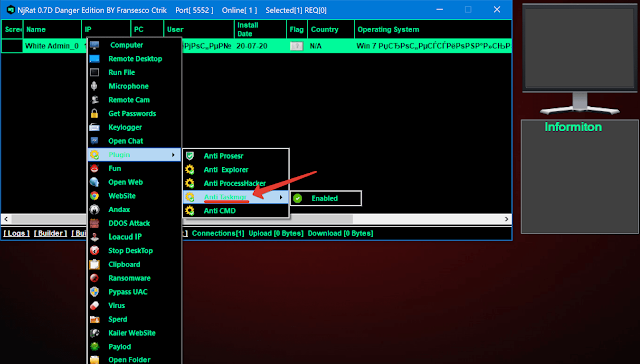

ارجع إلى لوحة الإدارة وشاهد ما يمكن فعله هنا.

بشكل عام، هذه مجموعة قياسية للراث.

سطح المكتب البعيد، وإطلاق الملفات، والتحكم في الميكروفون وكاميرا الويب.

أداة التقاط كلمة المرور، والدردشة، وفتح موقع الويب، وهجمات DDoS، وتحديد الموقع الجغرافي مع خصائص الأجهزة، واللوح القلاب.

الشيء الوحيد الفريد هنا هو أنه يتضمن تعطيل بعض العمليات في وحدة "مكون إضافي" منفصلة.

وعلى وجه الخصوص، مدير المهام.

|

| أداة التقاط كلمة المرور |

الخطوة 14.

دعونا نتحقق من ذلك على الفور على جهاز العميل.

كل شيء فورك.

|

| جهاز العميل |

الخطوة 15.

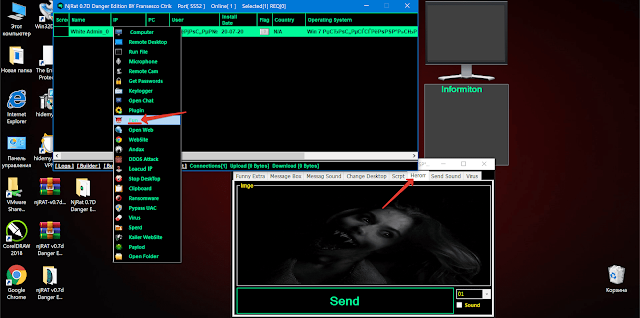

أضفنا صرخات في وظائف المروحة.

|

| وظائف المروحة |

الخطوة 16.

وفيروسات البرامج النصية السيئة من فئة "Drogan Mouse".

|

| فيروسات البرامج النصية السيئة من فئة "Drogan Mouse" |

الخطوة 17.

كما ترى، بعد التنشيط على العميل، تظهر قائمة السياق باستمرار.

|

كما ترى، بعد التنشيط على العميل، تظهر قائمة السياق باستمرار. |

الخطوة 18.

هنا أيضًا يمكنك قفل سطح المكتب بالكامل.

|

| قفل سطح المكتب |

الخطوة 19.

بعد التمرين، نحصل على جهاز كمبيوتر مجمد تمامًا.

|

| جهاز كمبيوتر مجمد |

بشكل عام، هذا المحارب لديه وظائف كافية.

يمكن تخصيص مقطع فيديو كامل لمراجعة نفس الحيل القذرة الصغيرة، ولكن لسوء الحظ، فإن استقرار عملها يترك الكثير مما هو مرغوب فيه.

أما بالنسبة للفرص الفريدة، فلا يبدو أنني نسيت أي شيء.

إذا كنت لا تزال فاتتك واحدة، فتأكد من الكتابة عنها في التعليقات.

لأنه عندما تقوم بتصوير الفيديو الخامس على التوالي عن الفئران، فإن عيناك تصبح غير واضحة حقًا.

أخيرًا، أود الإجابة على السؤال الأكثر شيوعًا بخصوص صغار الفئران.

هل يمكن نقل المستخدمين من جهة إلى أخرى؟ وهنا كل شيء ليس واضحا كما قد يبدو للوهلة الأولى.

من ناحية، يعمل جزء من خط NJ'shek بشكل مثالي جنبًا إلى جنب مع بعضها البعض. أولئك.

يمكنك جمع الفيروس في غرفة واحدة وإدارته من لوحة الإدارة في غرفة أخرى.

ولكن من ناحية أخرى، فإن مثل هذه العكازات، كقاعدة عامة، تعمل من خلال سطح الجذع.

لذلك، إذا كنت بحاجة فجأة إلى نقل قاعدة المستخدمين من محارب إلى آخر، فإن أفضل طريقة للقيام بذلك هي إعادة إصابتهم مرة أخرى.

ولحسن الحظ أن المحاربين لديهم كل القدرات المناسبة لذلك.

والسؤال الوحيد هو أن العدوى الأولى على الأقل كانت ناجحة.

حسنًا، بهذا نختتم سلسلة مراجعاتنا للمحاربين المشهورين.

الآن أنت تعرف المبادئ الأساسية للتشويش والتشفير وخيارات فتح المنافذ، ولديك أيضًا فكرة عن وظائف الفئران الصغيرة.

إذا كانت هذه هي المرة الأولى لك على قناتنا، فلا تنسى الاشتراك بعد المشاهدة.

انقر على الجرس وستظهر حلقات جديدة حول موضوعات علم الفيروسات والقيادة والاختراق العملي بانتظام في خلاصتك. إذا لم تقم بالنقر فوق، فلن يفعلوا ذلك.

ماذا تفعل بحق الجحيم.

منذ الأيام الخوالي، وفقًا للتقاليد، أنتظر الإعجابات الأكثر إثارة والتعليقات الغاضبة حول حقيقة أن المحاربين لا يخبرون أحدًا، الجميع يستخدم برنامج مكافحة الفيروسات من Microsoft وغيره من هراء Untermenschi الذين لم يتجاوزوا أبدًا حدود آبائهم. كوخ.

حسنًا، كان دينشيك معك كالعادة.

بالتوفيق للجميع والنجاح والأهم من ذلك أيام الصيف المزدحمة.

اعتني بنفسك وسياراتك.

كن أقل انفراجاً بشأن مونيك.

إذهب الى الخارج.

وأنا بنفسي سأتبع بالتأكيد هذه النصيحة بمجرد أن أتوصل إلى موضوع مناسب لهذه المشكلة.

لذلك نراكم مرة أخرى. آمل أن نراكم في المرة القادمة في الطبيعة.

وداعا للجميع.